В современном мире без паролей, логинов и других идентификационных данных уже не обойтись. Даже пенсионеры вынуждены осваивать интернет и высокотехнологичные устройства, чтобы получать пенсии, вызывать врачей, заказывать еду и лекарства, что уж тут говорить про подростков и взрослых, которые выросли в тесной связи с миром высоких технологий (в большей или меньшей степени)…

В последние несколько лет широкую популярность получила биометрия, как аналог доступа к личным данным, персональным компьютерам и смартфонам, различным закрытым сервисам и многому другому. Что это такое, какие проблемы она может создавать для пользователей и какие у нее есть уязвимости — об этом наша сегодняшняя статья.

Что такое биометрия

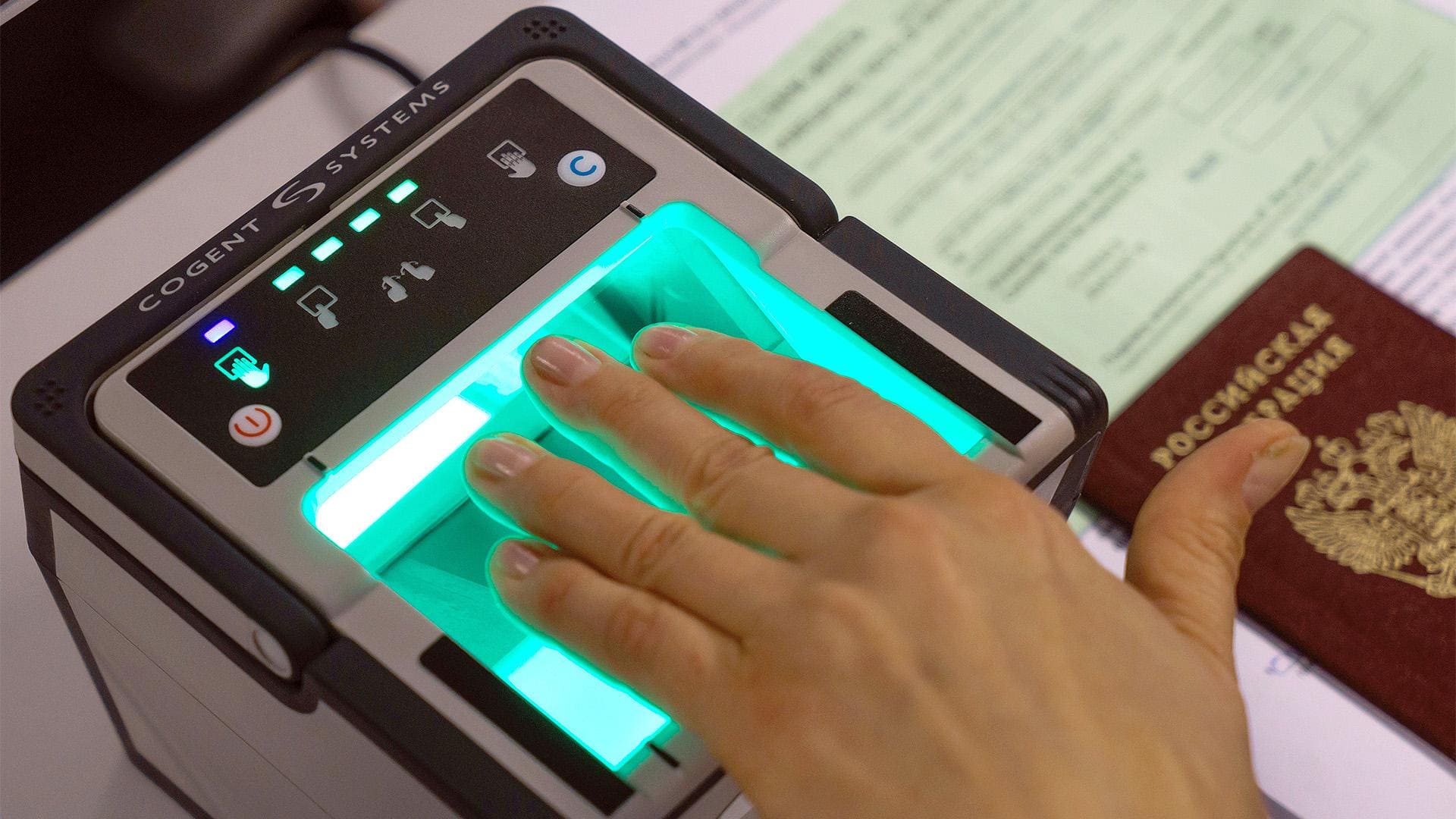

Биометрия — это полноценная замена паролям и логинам, состоящим из знаков (цифр, букв и специальных символов), где вместо этого для идентификации пользователя, покупателя, или клиента используются уникальные человеческие особенности: лицо, отпечаток пальца, скан радужной оболочки глаза, реже — другие (голос, двухмерное изображение лица и другие).

Можно сказать, что узкое распространение биометрия получила еще с 1858 года (да-да, аж с середины 19 века). Именно тогда Уильям Гершель придумал снимать «отпечатки пальцев», которые сегодня используются повсеместно.

Долгое время технология не использовалась, но вскоре люди додумались использовать отпечатки пальцев в криминалистике (вернее сказать, криминалистика изначально была одним из способов использования отпечатков пальцев, однако не имела широкого практического применения, ввиду сложностей каталогизации, хранения и поиска отпечатков; то есть натурально, единственным применением «отпечатков» было сопоставление найденных отпечатки пальцев, с реальным подозреваемым в том, или ином преступлении; когда же появились более-менее адекватные архивы данных, «отпечатки» стали использовать в полную силу).

В век зарождения и развития компьютеров и ЭВМ (XX век), технология обрела абсолютно массовый характер. Так, в начале XXI века «отпечатки пальцев» активно использовали военные, полицейские и все больше пограничные и таможенные службы различных стран.

Сегодня, после золотого времени для отпечатков пальцев, когда их повсеместного использования при разблокировке смартфонов, мы переживаем эту технологию. В жизни на смену «отпечаткам» пришла новая технология — распознавание лиц в трехмерном пространстве, которая до этого, как и «отпечатки», была апробирована вышеупомянутыми военными и государственными учреждениями. Впрочем, «отпечатки» по-прежнему остаются в ходу у силовых и охранных структур подавляющего большинства стран мира (ну и да, в старых телефонах их тоже пока используют).

Недостатки биометрии

Как правило, все недостатки биометрии связываются со средой использования биометрии (техническим и человеческим окружением биометрии, необходимым для ее нормального функционирования).

Все слышали — «человеческий фактор». Это и есть главная «ахиллесова пята» биометрии. Программные ошибки, сливы баз данных, неверная интерпретация результатов и сбор материалов — все это, и не только, может в десятки раз повысить вероятность взлома, или ошибки при аутентификации пользователя/ клиента/ посетителя.

Человеческий фактор — это совокупность всех факторов, не предвиденных и/или не предотвращенных один или несколькими людьми и приведших к отрицательному результату/ катастрофе/ ошибке/ сбою работы системы. В некоторых случаях, человеческий фактор — это некое гипотетическое событие в будущем, имеющее указанные выше характеристики.

Биометрия надежнее обычных паролей?

Если рассмотреть вопрос с технической стороны, то едва ли. Что бы проверить это утверждение (о том что биометрия вполне сопоставима по надежности с обычными паролями), давайте обратимся к эксперту по информационной безопасности Дмитрию Кузнецову. Он утверждает:

В реальности, в финансовых технологиях используется распознавание человека по его двухмерной фотографии и по голосу. Вероятность ложного распознавания (ошибки) при этом составляет 10 в степени -4. Такую же вероятность дает и 4-х значный однократный пароль. Получается, что технологии в части вероятности ошибки идентичны.

На одном IT мероприятии у него взяли интервью, где он также поделился мыслями по поводу безопасности биометрии:

Нужно также понимать, что никто не «ломает» биометрическую защиту напрямую — мошенники ее просто обходят. Она (биометрия) будет работать так, как нужно, только тогда, когда все остальные технологии, которые работают вкупе с биометрией (то есть, работают корректно);

Как обхитрить биометрию

Один из самых известных и успешных способов обойти биометрию — технология DeepFake. Речь, правда, пока идет только о двухмерном изображении человека.

DeepFake — конкатенация слов «глубинное обучение» (англ. deep learning) и «подделка» (англ. fake) — методика синтеза изображения, основанная на искусственном интеллекте.

Что касается отпечатков пальцев, тут тоже есть пара вариантов:

- Отрезание пальца — да, метод варварский и с краденым телефоном вряд ли широко применяется, однако есть достаточно большое количество случаев угонов автомобилей с таким вот дополнительным малоприятным «бонусом» для их настоящих владельцев (отпечаток пальца нужен иногда для разблокировки сигнализации автомобиля).

- Вариант «попроще» — слепок. Данный метод опробовали специалисты компании Vkansee. Так, оказлось что Touch ID распознает линии на подушечках пальцев, но не распознает материал. Детский пластилин и стоматологический силикон смогли обмануть хваленый эппловский Touch ID.

- Метод подбора здесь можно упомянуть разве что в порядке «бреда». Первые версии того же Touch ID имели вероятность совпадения отпечатков среди двух разных людей 1 к 50.000. Со временем второе число увеличивалось.

А вот со сканированием лица в трехмерном пространстве все хуже… Правда для мошенников. Эту систему можно взломать только на глубоком техническом уровне, что в прочем, возможно и с любым другим видом идентификации.

Обзор аутентификации на основе токенов

Следует как минимум упомянуть и поверхностно разобрать эту тему, как один из способов усилить безопасность (надежность) стандартных паролей. Эта часть статьи будет полезна тем, кто недовернет биометрии, но и не сильно уверен в надежности стандартных паролей. Аутентификация на основе токенов как раз решает проблему использования одинаковых паролей для разных ресурсов (что угрожает безопасности), или запоминания кучи разных (что создает понятные проблемы с их хранением).

Аппаратный токен

Аппаратные токены — это физические устройства, обеспечивающие авторизацию пользователей для доступа к защищённым сетям. Также иногда их называют токенами аутентификации или безопасности. Задача аппаратного токена — обеспечение дополнительного слоя защиты благодаря двухфакторной или многофакторной аутентификации (2FA или MFA). Владелец токена привязывает токен к системе или сервису, доступ к которому ему необходим.

Аппаратные токены делятся на следующие категории:

- Бесконтактные;

- С подключением;

- Без подключения.

JSON Web Tokens (JWT)

JSON Web Token (JWT) — это открытый стандарт (RFC 7519). Он определяет простой автономный способ защищённой передачи информации между сторонами. Стандарт JWT использует объекты JavaScript Object Notation (JSON) для передачи токенов между сторонами. Эти токены могут использоваться для аутентификации, а также для передачи дополнительной информации о пользователе или аккаунте.

Одноразовые токены One-Time Password (OTP)

Токены One-time password (OTP) — это защищённые аппаратные устройства или программы, способные генерировать одноразовые пароли. Чаще всего это personal identification numbers (PIN) — числовые коды длиной 4-12 цифр.

Для генерации или получения одноразовых паролей часто применяются смартфоны. После того, как пользователь доказал, что владеет конкретным телефоном, он может использовать приложение аутентификатора, генерирующее пароли OTP — в этом случае телефон служит генератором кодов. Или же OTP могут отправляться в устройство через SMS.

API-токены

Если вкратце, то API-токены используются как уникальные идентификаторы приложения, запрашивающего доступ к сервису. Сервис генерирует API-токен для приложения, чтобы оно использовало его при запросе сервиса. Для аутентификации и предоставления доступа API-токен можно сопоставить с сохранённым токеном. В некоторых случаях можно реализовать Session ID, но это бывает очень нечасто.

Интересный материл на тему аутентификации на основе токенов: habr.com/ru/post/593191 (оттуда же были взяты некоторые описания в разборе токенов).